ARP 攻击和无线网卡混杂模式

一次小小的 Hack 尝试…

前段时间换上了 Arch,就开始想这捣鼓一些黑科技。脑海中立即浮现出两个词, monitor 和 ARP 。

ARP 攻击

学过计算机网络了,大概了解ARP攻击这么一回事,但是当我真正去试的时候,才发现局域网原来真的这么脆弱,因为进行ARP攻击实在太容易了。实际上就是几条命令的事情。

主机发现和端口扫描

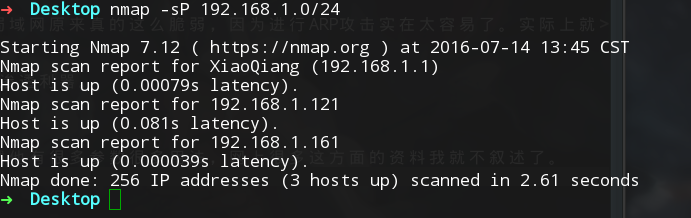

进行攻击第一步当然就是找目标了。可以使用 nmap 这个工具来进行,这东西简直渗透利器。

这样就可以扫描192.168.1.0这个网段里面的所有主机了,以 ping 方式扫描,当然他有很多参数很多用法,网上很多这方面的资料我就不叙述了。

发起攻击

如果是进行ARP攻击,那也是加多三条命令就搞定的事情。

第一条是开启转发,不然会受害者流量到我们这里出不去就断网了。

第二条是告诉受害者说我是网管。

第三条是告诉网管我是受害者。

这样就完成了 ARP 欺骗,图片以后再补。这之后对方的网络就完全在你的监控之下了。这告诉我们使用 https 和不连接免费 wifi 的重要性!

抓包

抓包推荐使用 wireshark 。具体就不介绍了=.=。你还可以使用 Driftnet 这东西来将对方访问的图片在你这边显示出来~

监听空气包

大部分无线网卡都可以设置 monitor 模式,即无线网卡默认接受下全部经过他的以太网帧而不丢弃,这种方式可以抓到附近范围里面的所以以太网帧。在 Arch 下也是三条命令搞定的事情。

接着同样开启 wireshark 抓包,你会发现很多802.11帧,不过这个并没有什么卵用,理论上应该对于没有加密的帧应该可以直接得到应用层报文才对,但是很奇怪我一直抓不到,即使是对于有加密的 Wifi,我填入 WAPKEY 解密也不行。这个有待继续研究。。。